MEMZ是一种存在于微软Windows操作系统中的自制木马病毒,原本是为了Danooct1的“观赏性恶意软件”视频系列和嘲讽那些“玩具病毒”而制作。因其高度复杂和独特的感染特征(大多与网络相关)备受关注和责骂。普遍认为是一款恶作剧病毒

描述[]

MEMZ是一种能运行于微软Windows操作系统的木马。它最初诞生是源于Danooct1的“观赏性恶意软件”系列。该木马拥有好几个感染阶段,并且全部阶段都由其他阶段自动触发,某些会延迟执行。 它能以.exe文件方式和批处理文件去运行。其中批处理版本的运行方式类似于压缩文件的自解压,然后运行解压出来的.exe文件。

//获取组件 f=new ActiveXObject("Scripting.FileSystemObject"); //打开文件x i=f.getFile("x").openAsTextStream(); //创建base64解密对象 x=new ActiveXObject("MSXml2.DOMDocument").createElement("Base64Data"); x.dataType="bin.base64"; //读取x中所有数据,并解密 x.text=i.readAll(); o=new ActiveXObject("ADODB.Stream"); o.type=1; o.open(); o.write(x.nodeTypedValue); //将解密内容写入z.zip z=f.getAbsolutePathName("z.zip"); o.saveToFile(z); s=new ActiveXObject("Shell.Application"); //解压z.zip得到MEMZ.zip s.namespace(26).copyHere(s.namespace(z).items()); o.close(); i.c();

感染行为列表[]

根据Leurak所描述

- 打开一个标题为“note”的txt文本文档,里面是英文“YOUR COMPUTER HAS BEEN FUCKED BY THE MEMZ TROJAN. Your computer won't boot up again, so use it as long as you can! :D Trying to kill MEMZ will cause your system to be destroyed instantly, so don't try it :D ”

- 随机打开(搜索)网页、应用程序

- 鼠标指针的移动

- 随机键盘输入

- 错误的提示声效(依据操作系统而改变)

- 颜色反转

- 弹出消息框

- 绘制错误图标

- 大部分的文字会被反转(在Windows XP下开始按钮的文字也会被反转)

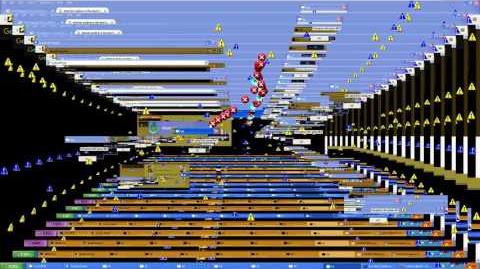

- 对整个屏幕进行截屏(“隧道效果”)

- 出现屏幕失灵的现象

- MBR分区被重写。分区表也可能被破坏

其他感染阶段(后面版本才增加的)

- 随机的芯片音乐

- 随机屏幕错位

名字[]

MEMZ木马是单词"Memes"的误拼。这就是该病毒的大多感染行为都包含“火星文”和随机网站搜索,彩虹猫,以及引用Materialisimo的名为“MLG Antivirus”的视频的原因。该木马的制作者Leurak制作了一些恶作剧程式,比如“光照派”(Illuminati Joke Program)恶作剧程式还有“地震”恶作剧程式(Earthquake joke program)。Leurak's Channel

MEMZ 4.0 - The clean version (including download)

该视频展示了MEMZ纯净版

Viewer-Made Malware 8 - MEMZ (Win32) (flashing lights warning)

Danooct1对MEMZ进行介绍的视频

纯净版本[]

MEMZ 4.0纯净版是该木马的一个测试发布版,它允许用户重现该病毒原有病毒行为的声音、视觉现象。但该版本不包含MBR重写功能,因此即使你使用过也不会影响计算机的正常重启行为。该程式启动后会弹出一个带有按钮的窗口,允许用户去开/关所有病毒感染时呈现的行为的同时不会对计算机造成损伤。

该病毒作者Leurak建议在使用带有真正意义破坏性的MEMZ程式之前先使用该纯净版去进行测试。

VineMEMZ[]

VineMEMZ是MEMZ的变种,是Vinesauce Joel的毁灭Windows 10视频中特色部分。它被修改为仅带有Vinesauce特色的病毒程式,就像BonziBUDDY和来自于CursorMania的“超级火焰死亡剑”。

该程式启动之后,它会启动一个写有以下内容,标题为“note”的记事本:

Thanks Joel for showing off my trojan on stream!

Please wait some time until the last payload activates, which is a very special one.

中文译文:

感谢Joel在直播上展示了我的病毒程式!

请稍等片刻,待最后一个感染行为出现,它与原版的行为与众不同。

VineMEMZ里面出现的画着Peter Norton的图片

画着John Cena的图片

感染行为[]

- 在“C:\Users\(运行本病毒对应的用户)\AppData\Local\Temp”中放一个“MEMZ.exe”的文件并创建一个名叫“data”的文件夹,文件夹里是病毒的依赖.bin文件(经过解压,里面是桌面壁纸、背景音乐、鼠标指针文件)

- 桌面背景切换为一张被人为修改过的画着Peter Norton的照片

- 鼠标样式改变

- 播放Skrillex创作的“Scary Monsters and Nice Sprites”MIDI数字乐器版本

- 在桌面出现一棵动态的圣诞树

- 随机的打开网站和搜索网站,比如“snow halation midi”

- 鼠标开始摇晃

- 以重叠波浪形式在桌面出现和移动John Cena的图片

- 如同原版MEMZ病毒一样在后台播放随机音效

- 播放Softonic软件下载网站的教程式介绍语音

- 再过一阵子,最后的感染行为出现——explorer.exe进程被结束掉,屏幕变黑,禁用“CTRL+ALT+DELETE”快捷键,然后会一边循环人声“Expand Dong”,一边弹出几个消息窗口,然后带有结束按钮的仿制BonziBUDDY的程式会出现。结束掉这个程序或点击右下方的“End my pain"按钮会导致Windows崩溃蓝屏。

- MBR被病毒重写,以Joel曾经玩过的非法售卖的“7 GRAND DAD”马里奥游戏经修改为引导过程时出现的标题画面。该画面里面酷似Mario的人被一只菲力猫撕破脸皮,其源自于Joel在另外一个视频玩过的Sega Genesis门下的一个未经授权的Felix the Cat版本。文字“PUSH THE START BUTTON”(点击开始游戏按钮)被“Thanks Joel for your awesome Streams!”(致谢Joel精彩的视频!)所替代。

VineMEMZ (Win32)

Dannooct1对VineMEMZ进行介绍的视频

知名度[]

自从Danooct1对上述VineMEMZ木马发表了个人评论之后,因其原创性获得了某种程度的认可。来自于Vinesauce社区的Joel在他的“毁灭Windows 10”直播视频中的最后部分展示了该木马。Joel也感谢Danooct1为其提供该木马的样本。

-Vinesauce- Joel - Windows 10 Destruction

Vinesauce Joel的 毁灭Windows 10

一部分调皮的人还让IT技术人员帮其移除虚拟机上的MEMZ病毒。

清除方法[]

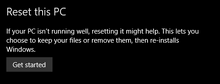

设置重新安装Windows

具有破坏性的MEMZ病毒会破坏掉硬盘上的前64KB大小的数据。这会影响到MBR还有分区表。但可以通过可引导式的恢复介质,比如系统还原、MBR恢复工具、Windows安装/重装光盘或者基于Linux的live media(一种光盘上的可运行出系统的激光光碟),它是可以恢复掉被破坏的数据的。

MEMZ 4.0 - Removal Video

清除MEMZ并进行引导修复的方法

MEMZ病毒同样是可以在Windows里面通过CMD命令taskkill -f -im MEMZ.exe命令被清除掉。该命令会结束掉MEMZ的所有进程并且不会导致系统的崩溃。然而,硬盘的MBR分区依旧会被破坏掉,导致彩虹猫会在重新启动系统后被加载出来并无法启动Windows,因此还需要用户用那些特殊的修复方法去对MBR分区进行修复。

除了上述方法,还有一种方法,但这种方法需要一张制作了Windows PE的光盘或者U盘,而且只能用于Windows XP中:

将光盘或U盘插入计算机,进入主板的BIOS界面,将启动优先顺序(Boot那一栏)改为U盘或光盘启动,保存设置;或进入启动项选择界面(一般是F12或F11,部分品牌需自行查阅),选择U盘或光盘后回车启动,进入Windows PE操作系统,打开DiskGenius(大多Windows PE自带),搜索丢失的分区,搜索到的分区点击保留,检查完整块硬盘后再用引导修复软件重建MBR记录,保存,重启,进入主板的Boot界面,将引导顺序调回原来的配置,保存即可。

MEMZ Trojan on an EFI system (+ repair)

在以EFI方式进行引导的系统中运行MEMZ(附带修复启动引导的方法)

其他资料[]

- MEMZ与大多数人所想象中的病毒不一样,该病毒并不会对系统有很大的损害,也不会对计算机造成致命的破坏。对计算机恢复模式有一定常识的用户在几分钟内就可对被破坏掉的MBR分区进行修复处理。

- 严格上来说,MEMZ只会在Windows XP或更高版本的系统上生效,但有趣的是它也可运行在ReactOS上,但是其运行会变得非常得不稳定,并且只有“结束进程”该感染行为可正常执行。纯净版的MEMZ可在WINE环境下的Linux运行,但是视觉性的感染行为只能在某些Linux桌面/窗口管理器生效。MEMZ同样能在Windows 95或更高版本(Windows 95,NT 4.0,98,2000和ME)上运行,但是对MBR分区进行破坏的感染行为只会在9x内核(Windows 95,98和ME)上出现。

- MEMZ病毒的源代码可在GitHub找到(现在打不开了)。

- 目前尚未知MEMZ或该病毒的变种是否已被某些人恶意投放到外面;微软自家的技术支持平台有好几个提问与MEMZ相关,这些问题来自于那些粗心或无知的在未阅读警告信息就直接运行病毒的用户。但是直到2017年为止,没有关于以传统的手段对MEMZ木马进行传播的实证。为了防止那些带有恶意的人故意传播该病毒,当前只有MEMZ 4.0版本(该版本带有免责声明,包含没有破坏性的版本和具有破坏性的版本)或更高版提供下载。